Sinopsis: Con el desarrollo de las energías renovables, se ha incorporado a la red de distribución una importante cantidad de generación distribuida basada en fuentes de energía renovables (FER). El modelo de un sistema energético moderno se basa en una arquitectura de red de elementos de generación, almacenamiento o carga interconectados, cuya característica básica es una ubicación altamente distribuida dentro de los sistemas de distribución.Debido a las interacciones que tienen un impacto final en el funcionamiento estable de la red de distribución, se requiere la implementación de la medición y el control de los elementos del sistema de forma centralizada o correlacionada por áreas. Por lo tanto, es necesario organizar la comunicación con las instalaciones distribuidas de forma segura teniendo en cuenta los requisitos tecnológicos específicos. El artículo describe a grandes rasgos las cuestiones relacionadas con la comunicación segura con las instalaciones energéticas distribuidas en el contexto de los requisitos relacionados, entre otros, con la normalización IEC 61850.

INTRODUCCIÓN

El proceso de cambio que se está produciendo desde hace muchos años en la generación de electricidad, desplazando la cuota de generación hacia fuentes renovables geográficamente dispersas, ha tenido un profundo efecto en las cuestiones relacionadas con la modelización, el diseño, pero también la supervisión y el mantenimiento del sistema eléctrico. El alcance de estos cambios afecta principalmente a la infraestructura de distribución de electricidad, pero no sin repercusiones en la infraestructura de transmisión. Mantener la capacidad de transmitir la energía generada con los requisitos de estabilidad de la red eléctrica y suministrar electricidad con parámetros garantizados al consumidor exige una transformación inmediata de las soluciones y los sistemas de información utilizados. Por transformación podemos entender aquí cambios tanto en las soluciones dentro de la automatización de subestaciones, métodos y protocolos, como evolución en los sistemas responsables de la comunicación con los dispositivos de energía distribuida para correlacionarlos con todo el sistema.

Las soluciones basadas en un conjunto de normas y documentos descritos como IEC 61850, donde se definen métodos de medición, protección y control totalmente digitales y se interconectan a través de una red de comunicación basada principalmente en soluciones Ethernet, desempeñan un papel cada vez más importante en los sistemas eléctricos digitales modernos. Sin embargo, la comunicación Ethernet está sujeta a ciertos rigores debido a los requisitos tecnológicos de los protocolos que realizan funciones de medición y protección, como el retardo máximo garantizado o la capacidad de llevar a cabo una sincronización temporal precisa. Así pues, cuando se consideran situaciones en las que surge una arquitectura de comunicación idéntica junto con una arquitectura distribuida y fragmentada de equipos de potencia, hay que tener en cuenta los retos que plantea el mantenimiento de la integridad del tráfico y los riesgos de seguridad potencialmente asociados. La comunicación área-centralizada es necesaria para mantener la estabilidad del sistema, y su ausencia o interrupción en el peor de los casos de intrusión de datos resultante de un ciberataque podría contribuir al fallo y colapso del sistema. La situación se complica por la necesidad de tener en cuenta requisitos tecnológicos que dificultan la aplicación de mecanismos de seguridad conocidos en las soluciones de redes informáticas. Esta publicación considerará los requisitos generales y las recomendaciones para los sistemas de comunicación de los recursos energéticos distribuidos (DER) que deben tenerse en cuenta a la hora de diseñar un sistema para crear una arquitectura que funcione y sea segura.

ARQUITECTURA DEL SISTEMA DE COMUNICACIÓN Y REQUISITOS DE TRANSMISIÓN ASOCIADOS A LAS TECNOLOGÍAS UTILIZADAS

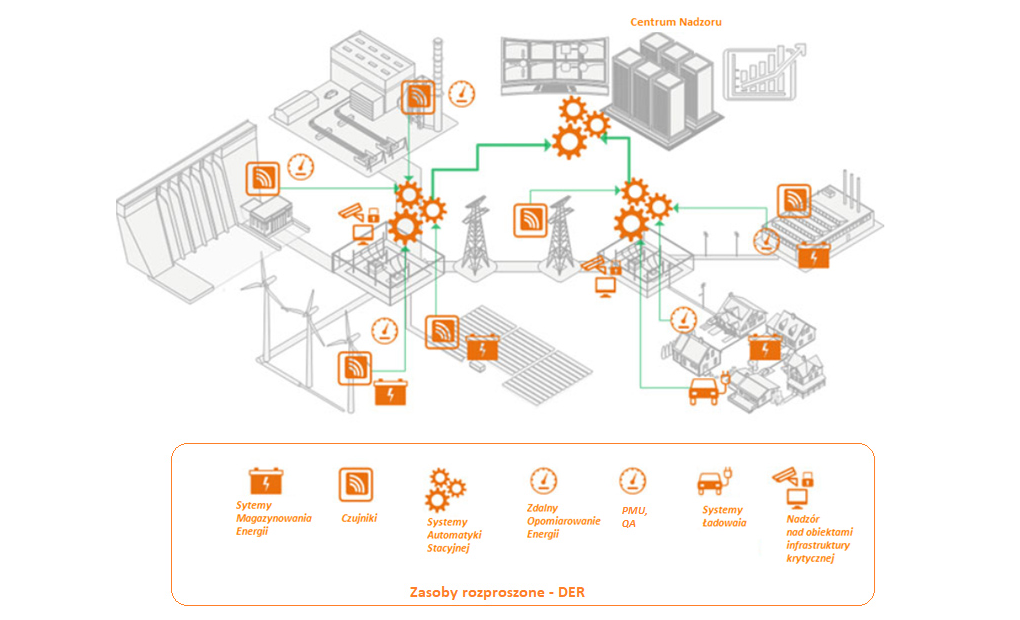

Al considerar el modelo de sistema energético con recursos DER que se muestra en la Figura 1, surge una imagen de islas energéticas asociadas a la ubicación de fuentes más pequeñas de generación convencional, generación de FER, así como elementos de almacenamiento correlacionados que están conectados al sistema de distribución. Los elementos de generación y almacenamiento pueden agruparse en clusters y, como parte de los procesos naturales, un grupo de dispositivos puede necesitar funcionar de forma autónoma. Sin embargo, todos los recursos distribuidos operan dentro de la infraestructura de la red de distribución junto con los elementos de medición, protección y control necesarios. Cada elemento del sistema en una red de soluciones energéticas digitales automáticas es un elemento que dispone de un controlador interno con funciones de comunicación. Por tanto, el comportamiento de un elemento de generación o almacenamiento puede programarse y controlarse localmente y/o a distancia.

Figura 1: Ejemplo de arquitectura para comunicarse con recursos distribuidos

El concepto de controlabilidad puede y debe estar impulsado por la necesidad de mantener el sistema en un estado estable para suministrar electricidad a los consumidores con los indicadores de calidad requeridos. Aunque en la actualidad los sistemas de generación y almacenamiento más pequeños funcionan de forma autónoma controlando los parámetros localmente, ya está claro que este enfoque dará lugar a una serie de problemas. Hay competencia por la capacidad de aportar energía al sistema, así como competencia entre factores económicos que desestabilizan el sistema y factores técnicos que exigen parámetros fijos. Por lo tanto, sólo hay una solución: el control y la coordinación de los recursos de forma centralizada por el gestor de la red de distribución (GRD). Para ello, es necesario organizar una comunicación continua y segura con los DER, pero también con los dispositivos de medición y protección.

La evolución de las soluciones de subestaciones digitales automatizadas basadas en los documentos IEC 61850 ha introducido en las subestaciones nuevas tecnologías de medición y protección, como los valores muestreados (SV), las unidades de medición de fasores (PMU) o los eventos de subestación orientados a objetos genéricos (GOOSE). Estas tecnologías son esenciales para gestionar y mantener un sistema de distribución dinámico. Sin embargo, definen para nosotros nuevos requisitos en la red de transmisión de datos, es decir, el retardo máximo, la fluctuación de paquetes y la calidad de la sincronización temporal que debemos ofrecer a los dispositivos de medición y protección. Así pues, un aspecto importante para diseñar y construir correctamente una red de comunicación distribuida es comprender el papel fundamental que desempeña el cumplimiento de los parámetros de red mencionados en el correcto funcionamiento de la tecnología. El siguiente paso será implantar soluciones de seguridad adecuadas de forma que no interrumpan el funcionamiento de las soluciones mencionadas.

Una cuestión importante pasa a ser la selección de las soluciones que se utilizarán dentro de la estación y la red tecnológica interna para la comunicación con los sistemas anfitriones, así como las que deben utilizarse fuera de la estación y suministrarse a los recursos DER.

La figura 2 muestra un ejemplo de modelo de comunicación con los requisitos asociados para los parámetros de red resaltados.

Fig. 2. Ejemplo de modelo de comunicación con desglose de áreas dentro del sistema

Se presentan las gamas de las tecnologías mencionadas y la latencia requerida en función de los protocolos utilizados. También se define la exactitud requerida de la sincronización horaria precisa, cuya distribución está ahora centralizada. Es importante señalar que la norma IEC 61850 define el funcionamiento de determinadas soluciones en la capa 2 del modelo, lo que supone una complicación adicional para llevar las comunicaciones más allá de la estación utilizando mecanismos de red de área amplia (WAN). Según las normas y como se muestra en la figura, los valores máximos de latencia de determinadas funciones de seguridad para la ruta de comunicación no deben superar los 3 ms. En cambio, la precisión de la sincronización horaria exacta de los dispositivos de medición debe estar dentro de 1us. Cuando superponemos funciones de seguridad en forma de cifrado, control de acceso, seguimiento, nos enfrentamos a un reto de implementación. Se plantea la cuestión de qué mecanismos de encriptación y canales de comunicación deben utilizarse. Asimismo, cómo debe ser la conmutación de rutas para la protección, sobre todo teniendo en cuenta que la norma IEC 61850 recomienda el uso de la tecnología de protocolo de protección sin pérdidas PRP/HSR en las funciones de seguridad. Las respuestas a las preguntas anteriores se presentarán en el capítulo 4, tras un examen de las normas de seguridad que operan en las soluciones de infraestructura y energía y los modelos de amenazas.

NORMALIZACIÓN DE LA SEGURIDAD, RECOMENDACIONES Y RIESGOS

En el marco de los trabajos sobre las cuestiones de seguridad en las infraestructuras de comunicación de la energía, se han elaborado dos normas, en realidad dos conjuntos de documentos con nombres colectivos, a saber

1. IEC TS 62443 - Seguridad para la medición y control de procesos industriales - Seguridad de redes y sistemas.

2. IEC TS 62351 - Power system management and associated information exchange - Data and Communication Security (Gestión de sistemas de energía e intercambio de información asociada - Seguridad de datos y comunicaciones).

IEC TS 62433, se centra en la seguridad de la comunicación y el control para sistemas industriales. Esta norma tiene por objeto proporcionar directrices y recomendaciones para asegurar estos sistemas contra las amenazas cibernéticas. Proporciona información sobre cómo identificar y evaluar las amenazas, diseñar salvaguardas, supervisar los sistemas y responder a los incidentes de ciberseguridad en el contexto de los sistemas de comunicación en aplicaciones industriales. Dentro de la norma se han definido niveles de seguridad de SL1 a SL4, cuyo cumplimiento determina el nivel de resiliencia de un sistema. Aunque la norma no está dedicada estrictamente a aplicaciones energéticas, se utiliza a menudo para especificaciones de seguridad en infraestructuras energéticas debido a su justa recopilación de requisitos y a su forma madura.

IEC TS 62351, por su parte, es un grupo de normas para la seguridad en los sistemas de control y gestión de la industria energética. La colección de documentos trata las cuestiones de seguridad de forma muy amplia. Incluye protección de la integridad de los datos, confidencialidad y autenticación, modelos de amenazas y muchos otros aspectos. No obstante, los documentos están en constante edición y desarrollo y, según el autor, la definición de requisitos definitivos para algunas partes está aún muy lejos. Sin embargo, es en este grupo de documentos donde aparece un intento de formular una guía para la seguridad de las comunicaciones en las redes eléctricas en el contexto de los requisitos tecnológicos.

Volviendo a la consideración de las cuestiones de seguridad en el sistema de comunicación de la energía, cabe mencionar las siguientes como tareas principales para alcanzar el objetivo de aumentar el nivel de seguridad.

- Autenticación: Todos los dispositivos deben verificarse antes de conectarse a la red de energía o antes de empezar a comunicarse con ella. - La autenticación ayuda a evitar la conexión de recursos DER no autorizados.

- Autorización: Una vez autenticado un dispositivo, el sistema debe determinar qué actividades y funciones están disponibles para el DER en función de sus autorizaciones. Esto impide el acceso y control no autorizados del dispositivo.

- Cifrado de datos: Los datos transmitidos entre el sistema de gestión de la energía y los activos DER deben encriptarse para garantizar la confidencialidad e integridad de los datos. El cifrado mejora la protección de los datos contra el acceso no autorizado y la manipulación de los mismos.

- División del tráfico: Dividir el tráfico a través de múltiples enlaces puede dificultar significativamente la implementación de un ataque de escucha o secuestro.

- Protección contra ciberataques: Los activos digitales son susceptibles de sufrir ciberataques, que pueden provocar interrupciones del suministro o la pérdida del control. Por ello, los sistemas de gestión deben estar dotados de mecanismos de protección contra los ataques, como cortafuegos, detección de exposiciones y actualizaciones de software.

- Gestión de claves: la gestión de claves criptográficas es importante para la seguridad de la comunicación con los recursos DER. Las claves deben almacenarse y gestionarse de forma segura para evitar posibles violaciones de la seguridad.

- Supervisión y respuesta: los sistemas de gestión de la energía deben ser capaces de supervisar las comunicaciones con los recursos DER en tiempo real y detectar anomalías. Responder a las amenazas potenciales es clave para mantener la seguridad de la red. Un aspecto importante, especialmente en el caso de los ataques MITM (Man in the Middle, hombre en el medio), es vigilar constantemente los enlaces y dispositivos para detectar posibles brechas.

- Proteger el acceso físico: Proteger el acceso físico a las instalaciones y a los dispositivos e infraestructuras es un aspecto clave para prevenir las brechas de integridad más peligrosas. Son las que pueden provocar los efectos más peligrosos de los ataques.

- Normalización y reglamentación: La organización debe tener definida una normativa interna para la seguridad de las comunicaciones con los recursos DER. El cumplimiento de esta normativa es clave para garantizar la conformidad y la seguridad.

Al considerar el abanico de amenazas y los modelos típicos, podemos dividirlas en grupos como:

- Acceso no autorizado a la información: Se trata de escuchar a escondidas el medio físico de transmisión, analizar el tráfico, escanear los radioenlaces o acceder a documentos físicos que contengan la arquitectura de la red, direcciones IP, claves o contraseñas.

- Acceso no autorizado y modificación de la información: Se trata de acceder físicamente al medio o al control a un nivel que permita no sólo escuchar, sino también modificar la información. Esto puede lograrse conectando físicamente dispositivos de terceros que lleven a cabo un ataque MITM en la infraestructura, así como modificando las configuraciones de enrutamiento de tal forma que permitan el filtrado y la modificación total del tráfico. Se trata de un escenario especialmente peligroso en el contexto de los sistemas energéticos.

- Denegación de servicio o impedimento de acceso autorizado: se trata de modificar el comportamiento de un elemento de la red de tal manera (virus, troyano, spoofing, jamming, otros) que provoque la ejecución incorrecta de tareas específicas (por ejemplo, seguridad, sincronización u otras tareas críticas) o la imposibilidad de comunicación para obtener información o reconfigurar dispositivos.

Por supuesto, es posible aislar aún otros modelos de amenaza. No obstante, éstos parecen especialmente importantes desde el punto de vista del impacto del sistema en el ámbito de la comunicación.

SOLUCIONES PROPUESTAS PARA EL ACCESO A DISPOSITIVOS DE ENERGÍA DISTRIBUIDA SOBRE LA BASE DE LA OFERTA DE BITSTREAM S.A.

Teniendo en cuenta las consideraciones anteriores sobre los requisitos tecnológicos, así como los aspectos de seguridad, BITSTREAM S.A. ha desarrollado soluciones que permiten la implementación de una comunicación segura con los recursos DER, manteniendo al mismo tiempo los servicios y parámetros requeridos por la norma IEC 61850. El desarrollo de las soluciones tuvo en cuenta la necesidad de transferir una sincronización horaria precisa de acuerdo con los perfiles requeridos por la norma y una precisión de <1us, así como las cuestiones de tráfico relacionadas con las funciones de seguridad GOOSE y los requisitos de los retardos aportados.

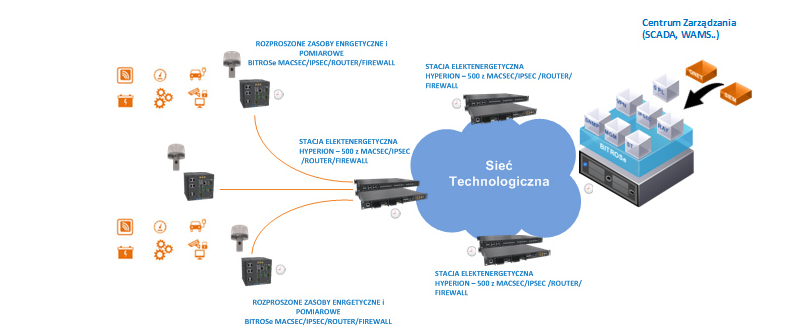

Debido a la necesidad de mantener la operatividad de la solución en diferentes partes de la red, se desarrolló una solución de software para enrutamiento con funciones de seguridad, que puede integrarse en una plataforma de hardware externa utilizando sus recursos, así como en soluciones de dispositivos BITSTREAM dedicados que permiten el cifrado de capa 2, la transferencia de sincronización horaria precisa PTP v.2 (Precision Time Protocol v.2) según los perfiles requeridos, y funciones de supervisión adicionales. En la figura 3 se muestra un ejemplo de la arquitectura del sistema.

Fig. 3. Soluciones BITSTREAM para la comunicación con recursos distribuidos

La plataforma de seguridad integrada BITROSe permite, entre otras cosas, implementar los siguientes mecanismos de seguridad:

- Monitorización y protección de brechas en la capa física y en la parte física del dispositivo para proteger contra ataques MITM desde la infraestructura física y detectar brechas.

- Encriptación de la capa L2 (MACSEC) para servicios críticos en el tiempo y L3 (IPSEC, VPN).

- Posibilidad de combinar sistemas criptográficos [CS2], por ejemplo MACSEC - >IPSEC, IPSEC -> IPSEC, etc.

- Sistemas de enrutamiento dinámico con convergencia de red L3 (ISO OSI) por debajo de 20ms y mecanismos típicos como OSFP, BGP, otros.

- División del tráfico en enlaces con priorización.

- Separación de redes L3 (Virtual Routers) y canales L2 independientes MACSEC.

- Seguridad de configuración y gestión, acceso (AAA) Authentication, Authorisation and Accounting, deshabilitación de acceso, servicios, configuración mediante memoria de tarjeta.

- Cortafuegos L2,L3,L4 con (DNAT) Traducción de direcciones de red de destino.

- Protección sin pérdidas para la conmutación de datos - 0 pérdida de paquetes tecnologías L3 y opcionalmente L2.

- Interfaces integradas con sistemas de radio 4G o 5G LTE como canales de comunicación de reserva o primarios cuando no se dispone de enlaces físicos.

- Conformidad con IEC TS 62443 - Seguridad para la medición y el control de procesos industriales - Seguridad de redes y sistemas.

- Compatibilidad con los protocolos de subestación automatizada digital IEC 61850, (MMS, GOOSE, PDC).

- Interfaces adicionales (comunicación serie, contacto, medición) para la integración de datos con RES.

- Sincronización precisa de tiempo PTP, GNSS para dispositivos de medición (analizadores de calidad, PMU, otros).

- Posibilidad de cooperación directa con SCADA.

Los mecanismos de cifrado L2 MACSEC utilizados permiten implementar de forma segura servicios de sincronización horaria precisa, la transmisión de señales de seguridad GOOSE o el uso de funciones de seguridad PMU. Para protocolos menos sensibles al tiempo, pueden combinarse libremente técnicas de cifrado en capas superiores. La protección de la integridad cubre los eventos de manipulación tanto en la capa física como en el propio dispositivo.

Al separar la parte de software de la de hardware, todo el conjunto puede implementarse en una gran variedad de configuraciones de hardware, desde las más avanzadas a las más sencillas, lo que permite escalar libremente los costes en función del lugar de implementación.

En resumen, basándose en mecanismos de cifrado estándar y en una serie de funciones adicionales exclusivas de la solución BITSTREAM, es posible conseguir soluciones de comunicación seguras y operativas para la tecnología IEC 61850, esenciales para la generación de energía a partir de FER. La premisa de las soluciones digitales es utilizar un control apoyado en algoritmos de aprendizaje automático que permita un control semiautomático o totalmente automático de los recursos del sistema bajo indicadores de calidad designados. Esta premisa requiere comunicación con cada elemento de la infraestructura y, por fiabilidad, debe implementarse de forma segura.

Krzysztof Nowacki, M.Sc.

Director de Investigación y Desarrollo Bitstream S.A

LITERATURA

1. IEC TS 612351-1 Power systems management and associated information exchange – Data and communications security. Part 1: Communication network and system security – Introduction to security issues

2. IEC TS 62433-1 Industrial communication networks – Network and system security – Part 3-1: Security technologies for industrial automation and control systems

3. IEC 62439-3 (International Standard). Industrial Communication Networks – High Availability Automation Networks – Part 3: Parallel Redundancy Protocol (PRP) and High-availability Seamless Redundancy (HSR)

4. IEEE Std C37.238™-2017, IEEE Standard Profile for Use of IEEE 1588™ Precision Time Protocol in Power System Applications

5. IEC TR 61850-90-12 :2020 Communication networks and systems for power utility automation – Part 90-12: Wide area network engineering guidelines

6. IEEE 1588-2019 – IEEE Standard for a Precision Clock Synchronization Protocol for Networked Measurement and Control Systems

7. IEC TR 61850-90-5:2012 Communication networks and systems for power utility automation – Part 90-5: Use of IEC 61850 to transmit synchrophasor information according to IEEE C37.118

8. Practical aspects of IEC 61850-9-2 implementation in microprocessor-based protection and control IEDs

9. WP-IEC-61850-Architectures – 2021

10. IEC 61850-5:2013 – Communication requirements for functions and device models