Sinopsis: Odată cu dezvoltarea surselor de energie regenerabilă, o cantitate semnificativă de producție distribuită bazată pe surse de energie regenerabilă (RES) a fost adăugată în rețeaua de distribuție. Modelul unui sistem energetic modern se bazează pe o arhitectură de rețea formată din elemente de generare, stocare sau sarcină interconectate, a căror caracteristică de bază este o amplasare foarte distribuită în cadrul sistemelor de distribuție. datorită interacțiunilor care au un impact final asupra funcționării stabile a rețelei de distribuție, este necesară implementarea contorizării și controlului elementelor sistemului într-o manieră centralizată sau corelată pe zone. Prin urmare, este necesar să se organizeze comunicarea către instalațiile distribuite într-o manieră sigură, ținând cont de cerințele tehnologice specifice. Articolul descrie o prezentare generală a aspectelor legate de comunicarea securizată cu instalațiile energetice distribuite în contextul cerințelor legate, printre altele, de standardizarea IEC 61850.

INTRODUCERE

Procesul de schimbare care se desfășoară de mai mulți ani în cadrul producției de energie electrică, prin mutarea ponderii producției către surse regenerabile dispersate geografic, a avut un efect profund asupra aspectelor legate de modelare, proiectare, dar și de supraveghere și întreținere a sistemului de energie electrică. Amploarea acestor schimbări afectează în principal infrastructura de distribuție a energiei electrice, dar nu fără impact asupra infrastructurii de transport. Menținerea capacității de a transmite energia generată cu cerințele de stabilitate a rețelei electrice și furnizarea de energie electrică cu parametri garantați către consumator necesită o transformare imediată a soluțiilor și a sistemelor informatice utilizate. Prin transformare, putem înțelege aici schimbări atât în ceea ce privește soluțiile din cadrul automatizării substațiilor, metodele și protocoalele, dar și evoluția sistemelor responsabile de comunicarea cu dispozitivele electrice distribuite pentru a le corela cu întregul sistem.

Soluțiile bazate pe un set de standarde și documente descrise ca IEC 61850, în care sunt definite metode de măsurare, protecție și control complet digitale și interconectate printr-o rețea de comunicații bazată în principal pe soluții Ethernet, joacă un rol din ce în ce mai important în sistemele energetice digitale moderne. Cu toate acestea, comunicarea Ethernet este supusă aici anumitor rigori din cauza cerințelor tehnologice pentru protocoalele care îndeplinesc funcții de măsurare și protecție, cum ar fi întârzierea maximă garantată sau capacitatea de a transporta o sincronizare precisă a timpului. Astfel, atunci când se iau în considerare situațiile în care o arhitectură de comunicații identică apare împreună cu o arhitectură distribuită și fragmentată de echipamente energetice, trebuie să se țină seama de provocările legate de menținerea integrității traficului și de riscurile de securitate potențial asociate. Comunicarea centralizată pe zone este necesară pentru a menține stabilitatea sistemului, iar absența sau întreruperea acesteia în cel mai rău caz de intruziune a datelor, ca urmare a unui atac cibernetic, ar putea contribui la eșecul și colapsul sistemului. Situația este îngreunată de necesitatea de a lua în considerare cerințele tehnologice care fac dificilă aplicarea mecanismelor de securitate cunoscute din soluțiile de rețea IT. Această publicație va lua în considerare cerințele generale și recomandările pentru sistemele de comunicații pentru resursele energetice distribuite (DER) care trebuie luate în considerare la proiectarea unui sistem pentru a crea o arhitectură funcțională și sigură.

ARHITECTURA SISTEMULUI DE COMUNICAȚII ȘI CERINȚELE DE TRANSMISIE ASOCIATE CU TEHNOLOGIILE UTILIZATE

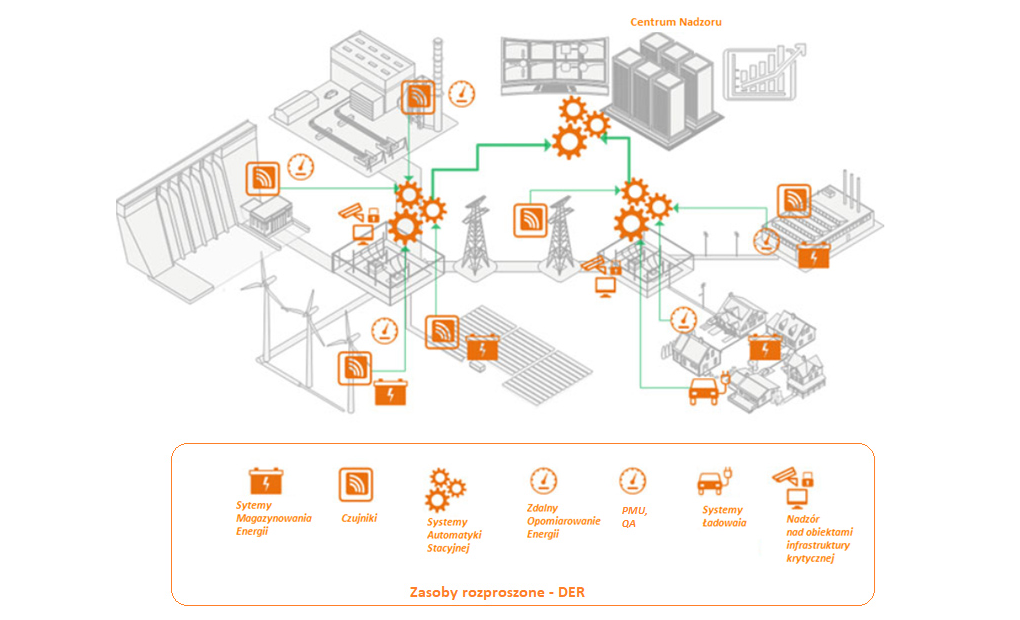

Atunci când se ia în considerare modelul de sistem energetic cu resurse DER prezentat în figura 1, apare o imagine a insulelor de energie asociate cu amplasarea unor surse mai mici de generare convențională, a generării de RES, precum și a elementelor de stocare corelate care sunt atașate la sistemul de distribuție. Elementele de generare și de stocare pot fi grupate în clustere și, ca parte a proceselor naturale, un grup de dispozitive poate fi nevoit să funcționeze în mod autonom. Cu toate acestea, toate resursele distribuite funcționează în cadrul infrastructurii rețelei de distribuție, împreună cu elementele necesare de măsurare, protecție și control. Fiecare element de sistem dintr-o rețea de soluții de alimentare digitală automată este un element care are un controler intern cu funcții de comunicare. Prin urmare, comportamentul unui element de generare sau de stocare poate fi programat și controlat la nivel local și/sau de la distanță.

Figura 1: Exemplu de arhitectură pentru comunicarea cu resursele distribuite

Conceptul de controlabilitate poate și trebuie să fie determinat de necesitatea de a menține sistemul într-o stare stabilă pentru a furniza energie electrică consumatorilor cu indicatorii de calitate necesari. În timp ce în prezent sistemele de generare și de stocare mai mici funcționează în mod autonom, controlând parametrii la nivel local, este deja clar că această abordare va da naștere la o serie de probleme. Există o concurență pentru capacitatea de a introduce energie în sistem, precum și o concurență între factorii economici care destabilizează sistemul și factorii tehnici care necesită parametri stabiliți. Prin urmare, nu există decât o singură soluție, și anume controlul și coordonarea resurselor în mod centralizat de către operatorul rețelei de distribuție (DSO). Pentru a realiza acest lucru, este deci necesar să se organizeze o comunicare continuă și sigură cu DER, dar și cu dispozitivele de măsurare și de protecție.

Evoluția soluțiilor digitale automatizate pentru substații, bazate pe documentele IEC 61850, a introdus în substații noi tehnologii de măsurare, precum și de protecție, cum ar fi valorile eșantionate (SV), unitățile de măsurare a fazorului (PMU) sau evenimentele generice orientate pe obiecte ale substațiilor (GOOSE). Acestea sunt esențiale pentru gestionarea și menținerea unui sistem de distribuție dinamic. Cu toate acestea, ele definesc pentru noi noi cerințe privind rețeaua de transmisie a datelor, și anume întârzierea maximă, jitterul pachetelor și calitatea sincronizării temporale pe care trebuie să o furnizăm dispozitivelor de măsurare și protecție. Astfel, un aspect important pentru o rețea de comunicații distribuite corect proiectată și construită este înțelegerea rolului critic al îndeplinirii parametrilor de rețea menționați mai sus asupra funcționării corecte a tehnologiei. Următorul pas va fi implementarea unor soluții de securitate adecvate, astfel încât să nu perturbe funcționarea soluțiilor menționate.

O problemă importantă devine selectarea soluțiilor care trebuie utilizate în cadrul stației și al rețelei tehnologice interne pentru comunicarea cu sistemele gazdă, precum și a celor care trebuie utilizate în afara stației și livrate către resursele DER.

Figura 2 prezintă un exemplu de model de comunicare, cu evidențierea cerințelor asociate pentru parametrii de rețea.

Fig. 2. Exemplu de model de comunicare cu defalcare pe domenii în cadrul sistemului

Sunt prezentate gamele de tehnologii menționate și latența necesară în funcție de protocoalele utilizate. De asemenea, se definește acuratețea necesară pentru o sincronizare precisă a timpului, a cărei distribuție este în prezent centralizată. Este important de menționat că IEC 61850 definește funcționarea anumitor soluții în cadrul nivelului 2 al modelului, ceea ce reprezintă o complicație suplimentară pentru a duce comunicațiile dincolo de stație prin intermediul mecanismelor WAN (Wide Area Network). În conformitate cu standardele și așa cum se arată în figură, valorile maxime ale latenței pentru anumite funcții de securitate pentru calea de comunicare nu trebuie să depășească 3ms. În schimb, acuratețea sincronizării precise a timpului pentru dispozitivele de măsurare ar trebui să fie de 1us. Atunci când suprapunem funcțiile de securitate sub formă de criptare, control al accesului, urmărire, ne confruntăm cu o provocare de implementare. Se pune întrebarea ce mecanisme de criptare și ce canale de comunicare ar trebui utilizate. De asemenea, cum ar trebui să arate comutarea căilor pentru protecție, mai ales că IEC 61850 recomandă utilizarea tehnologiei de protocol de protecție fără pierderi PRP/HSR în funcțiile de securitate. Răspunsurile la întrebările menționate mai sus vor fi prezentate în capitolul 4, după o analiză a standardelor de securitate care funcționează în cadrul soluțiilor de infrastructură și energie și a modelelor de amenințare.

STANDARDIZAREA SECURITĂȚII, RECOMANDĂRI ȘI RISCURI

În cadrul activității privind aspectele de securitate în infrastructurile de comunicații energetice, au fost elaborate două standarde, de fapt două seturi de documente sub denumiri colective, și anume

1. IEC TS 62443 - Securitate pentru măsurarea și controlul proceselor industriale - Securitatea rețelelor și a sistemelor

2. IEC TS 62351 - Managementul sistemului energetic și schimbul de informații asociat - Securitatea datelor și a comunicațiilor

IEC TS 62433, se concentrează pe securitatea comunicațiilor și a controlului pentru sistemele industriale. Acest standard își propune să ofere orientări și recomandări pentru securizarea acestor sisteme împotriva amenințărilor cibernetice. Acesta oferă informații despre cum să identifice și să evalueze amenințările, să proiecteze măsuri de protecție, să monitorizeze sistemele și să răspundă la incidente de securitate cibernetică în contextul sistemelor de comunicații în aplicații industriale. În cadrul standardului, au fost definite niveluri de securitate de la SL1 la SL4, a căror îndeplinire determină nivelul de reziliență al unui sistem. Deși standardul nu este dedicat strict aplicațiilor energetice, acesta este adesea utilizat pentru specificațiile de securitate în infrastructurile energetice, datorită faptului că doar colecționează cerințe și are o formă matură.

IEC TS 62351, pe de altă parte, este un grup de standarde pentru securitatea sistemelor de control și de management din industria energetică. Colecția de documente tratează aspectele legate de securitate în mod foarte larg. Aceasta include protecția integrității datelor, confidențialitatea și autentificarea, modelele de amenințare și multe alte aspecte. Cu toate acestea, documentele sunt în curs de editare și dezvoltare constantă și, potrivit autorului, definirea cerințelor finale pentru unele părți este încă departe de a fi realizată. Cu toate acestea, în acest grup de documente apare o încercare de a formula un ghid pentru securitatea comunicațiilor în rețelele electrice în contextul cerințelor tehnologice.

Revenind la examinarea aspectelor legate de securitate în sistemul de comunicații energetice, ar trebui menționate următoarele ca fiind principalele sarcini pentru atingerea obiectivului de creștere a nivelului de securitate.

- Autentificare: Toate dispozitivele ar trebui să fie verificate înainte de a fi conectate la rețeaua de energie sau înainte de a începe să comunice cu acestea. - Autentificarea ajută la prevenirea conectării resurselor DER neautorizate.

- Autorizare: Odată ce un dispozitiv a fost autentificat, sistemul ar trebui să determine ce activități și funcții sunt disponibile pentru DER pe baza autorizațiilor sale. Acest lucru previne accesul și controlul neautorizat al dispozitivului.

- Criptarea datelor: Datele transmise între sistemul de gestionare a energiei și resursele DER ar trebui să fie criptate pentru a asigura confidențialitatea și integritatea datelor. Criptarea îmbunătățește protecția datelor împotriva accesului neautorizat și a manipulării datelor.

- Împărțirea traficului: Împărțirea traficului pe mai multe legături poate face mult mai dificilă implementarea unui atac de ascultare sau de deturnare.

- Protecție împotriva atacurilor cibernetice: Bunurile digitale sunt susceptibile la atacuri cibernetice, care pot duce la întreruperi de energie sau la pierderea controlului. Prin urmare, sistemele de gestionare trebuie să fie echipate cu mecanisme de protecție împotriva atacurilor, cum ar fi firewall-uri, detectarea expunerii și actualizări de software.

- Gestionarea cheilor: gestionarea cheilor criptografice este importantă pentru securitatea comunicării cu resursele DER. Cheile ar trebui să fie stocate și gestionate în condiții de siguranță pentru a evita eventualele breșe de securitate.

- Monitorizare și răspuns: sistemele de gestionare a energiei ar trebui să fie capabile să monitorizeze în timp real comunicațiile cu resursele DER și să detecteze anomaliile. Răspunsul la potențialele amenințări este esențial pentru menținerea securității rețelei. Un aspect important, în special în cazul atacurilor MITM (Man in the Middle), este monitorizarea constantă a legăturilor și a dispozitivelor pentru detectarea încălcărilor.

- Protejarea accesului fizic: Protejarea accesului fizic la instalații și dispozitive și la infrastructură este un aspect esențial în prevenirea celor mai periculoase breșe de integritate. Acestea sunt cele care pot duce la cele mai periculoase efecte ale atacurilor.

- Standardizarea și reglementarea: Organizația ar trebui să aibă definite reglementări interne pentru securitatea comunicațiilor cu resursele DER. Respectarea acestor reglementări este esențială pentru asigurarea conformității și a securității.

Atunci când luăm în considerare gama de amenințări și modelele tipice, le putem împărți în grupuri precum:

- Acces neautorizat la informații: Aceasta implică ascultarea mediului fizic de transmisie, analiza traficului, scanarea legăturilor radio sau accesul la documente fizice care conțin arhitectura rețelei, adrese IP, chei sau parole.

- Accesul neautorizat și modificarea neautorizată a informațiilor: Aceasta implică obținerea accesului fizic la suportul de transmisie sau controlul la un nivel care permite nu numai ascultarea, ci și modificarea informațiilor. Acest lucru se poate realiza prin conectarea fizică în infrastructură a unor dispozitive terțe care să efectueze un atac MITM, precum și prin modificarea configurațiilor de rutare astfel încât să permită filtrarea și modificarea completă a traficului. Acesta este un scenariu deosebit de periculos în contextul sistemelor energetice.

- Refuzul de serviciu sau împiedicarea accesului autorizat: Aceasta presupune modificarea comportamentului unui element de rețea în așa fel încât (virus, troian, spoofing, bruiaj, altele) să provoace executarea necorespunzătoare a unor sarcini specifice (de exemplu, securitate, sincronizare sau alte sarcini critice) sau imposibilitatea comunicării pentru obținerea de informații sau reconfigurarea dispozitivelor.

Este, desigur, posibil să se izoleze și alte modele de amenințare. Cu toate acestea, acestea par deosebit de importante din punctul de vedere al impactului asupra sistemului în domeniul comunicațiilor.

SOLUȚII PROPUSE PENTRU ACCESUL LA ECHIPAMENTELE ELECTRICE DISTRIBUITE PE BAZA OFERTEI BITSTREAM S.A.

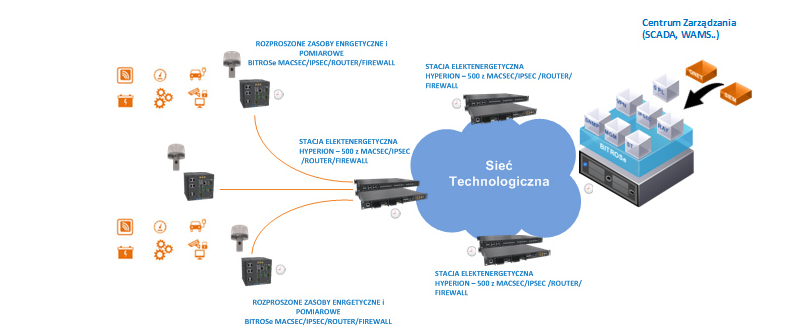

Ținând cont de considerentele menționate mai sus privind cerințele tehnologice, precum și de aspectele de securitate, BITSTREAM S.A. a dezvoltat soluții care permit implementarea unei comunicări sigure cu resursele DER, menținând în același timp serviciile și parametrii ceruți de IEC 61850. Dezvoltarea soluțiilor a ținut cont de necesitatea de a transfera o sincronizare precisă a timpului în conformitate cu profilurile cerute de standard și o precizie de <1us, precum și de aspectele de trafic legate de funcțiile de securitate GOOSE și de cerințele privind întârzierile contributive.

Datorită necesității de a menține operabilitatea soluției în diferite părți ale rețelei, a fost dezvoltată o soluție software pentru rutare cu funcții de securitate, care poate fi încorporată într-o platformă hardware externă, utilizând resursele acesteia, precum și în soluții de dispozitive BITSTREAM dedicate, permițând criptarea de nivel 2, transferul sincronizării precise a timpului PTP v.2 (Precision Time Protocol v.2) în conformitate cu profilurile cerute, precum și funcții suplimentare de monitorizare. Un exemplu de arhitectură a sistemului este prezentat în figura 3.

Fig. 3. Soluții BITSTREAM pentru comunicarea cu resursele distribuite

Platforma de securitate integrată BITROSe permite, printre altele, implementarea următoarelor mecanisme de securitate:

- Monitorizarea și protecția încălcărilor în stratul fizic și în partea fizică a dispozitivului pentru a proteja împotriva atacurilor MITM din infrastructura fizică și pentru a detecta încălcările.

- Criptare a stratului L2 (MACSEC) pentru serviciile critice din punct de vedere al timpului și L3 (IPSEC, VPN).

- Posibilitatea de a combina sisteme criptografice [CS2], de exemplu MACSEC - >IPSEC, IPSEC -> IPSEC etc.

- Sisteme de rutare dinamică cu convergență de rețea L3 (ISO OSI) sub 20 ms și mecanisme tipice precum OSFP, BGP, altele.

- Împărțirea traficului în legături cu prioritizare.

- Separarea rețelelor L3 (routere virtuale) și canale MACSEC independente L2.

- Configurarea și gestionarea securității, accesul (AAA) Autentificare, autorizare și contabilizare, dezactivarea accesului, servicii, configurare prin intermediul memoriei cardului.

- Firewall L2,L3,L4 cu (DNAT) Destination Network Address Translation.

- Protecție fără pierderi pentru comutarea datelor - 0 pierderi de pachete tehnologii L3 și opțional L2.

- Interfețe încorporate pentru sisteme radio 4G sau 5G LTE ca canale de comunicare de rezervă sau principale în cazul în care legăturile fizice nu sunt disponibile.

- Conformitate cu IEC TS 62443 - Securitate pentru măsurarea și controlul proceselor industriale - Securitatea rețelei și a sistemului.

- Suport pentru protocoalele IEC 61850 pentru substații automate digitale, (MMS, GOOSE, PDC).

- Interfețe suplimentare (comunicare serială, contact, măsurare) pentru integrarea datelor cu RES.

- Sincronizare precisă a timpului PTP, GNSS pentru dispozitivele de măsurare (analizoare de calitate, PMU, altele).

- Posibilitatea de cooperare directă cu SCADA.

Mecanismele de criptare L2 MACSEC utilizate fac posibilă implementarea în siguranță a serviciilor de sincronizare precisă a timpului, transmiterea semnalelor de securitate GOOSE sau utilizarea funcțiilor de securitate PMU. Pentru protocoale mai puțin sensibile la timp, tehnicile de criptare din straturile superioare pot fi combinate în mod liber. Protecția integrității acoperă evenimentele de manipulare în stratul fizic, precum și în dispozitivul propriu-zis.

Prin separarea părții software de partea hardware, întregul ansamblu poate fi implementat într-o varietate de configurații hardware, de la cele mai avansate la cele mai simple, oferind o scalare liberă a costurilor în funcție de locul de implementare.

În concluzie, bazându-ne pe mecanismele standard de criptare și pe o serie de funcții suplimentare unice ale soluției BITSTREAM, este posibil să realizăm soluții de comunicare sigure și operaționale pentru tehnologia IEC 61850, care sunt esențiale pentru generarea de energie din surse regenerabile. Premisa soluțiilor digitale este utilizarea controlului susținut de algoritmi de învățare automată care permit controlul semiautomat sau complet automat al resurselor din sistem în conformitate cu indicatorii de calitate desemnați. Această ipoteză necesită o comunicare cu fiecare element al infrastructurii și, pentru fiabilitate, trebuie să fie implementată într-o manieră sigură.

Krzysztof Nowacki, M.Sc.

Director de cercetare și dezvoltare Bitstream S.A.

LITERATURĂ

1. IEC TS 612351-1 Power systems management and associated information exchange – Data and communications security. Part 1: Communication network and system security – Introduction to security issues

2. IEC TS 62433-1 Industrial communication networks – Network and system security – Part 3-1: Security technologies for industrial automation and control systems

3. IEC 62439-3 (International Standard). Industrial Communication Networks – High Availability Automation Networks – Part 3: Parallel Redundancy Protocol (PRP) and High-availability Seamless Redundancy (HSR)

4. IEEE Std C37.238™-2017, IEEE Standard Profile for Use of IEEE 1588™ Precision Time Protocol in Power System Applications

5. IEC TR 61850-90-12 :2020 Communication networks and systems for power utility automation – Part 90-12: Wide area network engineering guidelines

6. IEEE 1588-2019 – IEEE Standard for a Precision Clock Synchronization Protocol for Networked Measurement and Control Systems

7. IEC TR 61850-90-5:2012 Communication networks and systems for power utility automation – Part 90-5: Use of IEC 61850 to transmit synchrophasor information according to IEEE C37.118

8. Practical aspects of IEC 61850-9-2 implementation in microprocessor-based protection and control IEDs

9. WP-IEC-61850-Architectures – 2021

10. IEC 61850-5:2013 – Communication requirements for functions and device models