Sinossi: Con lo sviluppo delle fonti energetiche rinnovabili, una quantità significativa di generazione distribuita basata su fonti energetiche rinnovabili (FER) è stata aggiunta alla rete di distribuzione. Il modello di un moderno sistema energetico si basa su un'architettura di rete di elementi di generazione, accumulo o carico interconnessi, la cui caratteristica fondamentale è la posizione altamente distribuita all'interno dei sistemi di distribuzione. A causa delle interazioni che hanno un impatto finale sul funzionamento stabile della rete di distribuzione, è necessario implementare la misurazione e il controllo degli elementi del sistema in modo centralizzato o correlato all'area. Pertanto, è necessario organizzare la comunicazione con le strutture distribuite in modo sicuro, tenendo conto dei requisiti tecnologici specifici. L'articolo descrive una panoramica delle questioni relative alla comunicazione sicura con le strutture energetiche distribuite nel contesto dei requisiti legati, tra l'altro, alla standardizzazione IEC 61850.

INTRODUZIONE

Il processo di cambiamento in atto da molti anni nell'ambito della generazione elettrica, con lo spostamento della quota di generazione verso fonti rinnovabili geograficamente disperse, ha avuto un profondo effetto sulle questioni relative alla modellazione, alla progettazione, ma anche alla supervisione e alla manutenzione del sistema elettrico. La portata di questi cambiamenti riguarda principalmente l'infrastruttura di distribuzione dell'elettricità, ma non senza un impatto sull'infrastruttura di trasmissione. Mantenere la capacità di trasmettere l'energia generata con i requisiti di stabilità della rete elettrica e fornire elettricità con parametri garantiti ai consumatori richiede una trasformazione immediata delle soluzioni e dei sistemi informativi utilizzati. Per trasformazione si intendono cambiamenti sia nelle soluzioni di automazione delle sottostazioni, sia nei metodi e nei protocolli, ma anche l'evoluzione dei sistemi responsabili della comunicazione con i dispositivi di potenza distribuiti, al fine di correlarli con l'intero sistema.

Le soluzioni basate su una serie di standard e documenti descritti come IEC 61850, in cui vengono definiti metodi di misura, protezione e controllo completamente digitali e interconnessi attraverso una rete di comunicazione basata principalmente su soluzioni Ethernet, svolgono un ruolo sempre più importante nei moderni sistemi digitali di potenza. La comunicazione Ethernet è tuttavia soggetta a determinati requisiti tecnologici per i protocolli che svolgono funzioni di misura e protezione, come la garanzia di un ritardo massimo o la capacità di effettuare una sincronizzazione temporale precisa. Pertanto, quando si considerano situazioni in cui emerge un'architettura di comunicazione identica insieme a un'architettura distribuita e frammentata di apparecchiature di potenza, occorre tenere conto delle sfide legate al mantenimento dell'integrità del traffico e dei rischi di sicurezza potenzialmente associati. La comunicazione centralizzata per area è necessaria per mantenere la stabilità del sistema e la sua assenza o interruzione, nel peggiore dei casi, in caso di intrusione di dati derivante da un attacco informatico, potrebbe contribuire al fallimento e al collasso del sistema. La situazione è resa più difficile dalla necessità di tenere conto di requisiti tecnologici che rendono difficile l'applicazione di meccanismi di sicurezza noti alle soluzioni di rete IT. Questa pubblicazione prenderà in considerazione i requisiti generali e le raccomandazioni per i sistemi di comunicazione delle risorse energetiche distribuite (DER) che devono essere presi in considerazione quando si progetta un sistema per creare un'architettura funzionante e sicura.

ARCHITETTURA DEL SISTEMA DI COMUNICAZIONE E REQUISITI DI TRASMISSIONE ASSOCIATI ALLE TECNOLOGIE UTILIZZATE

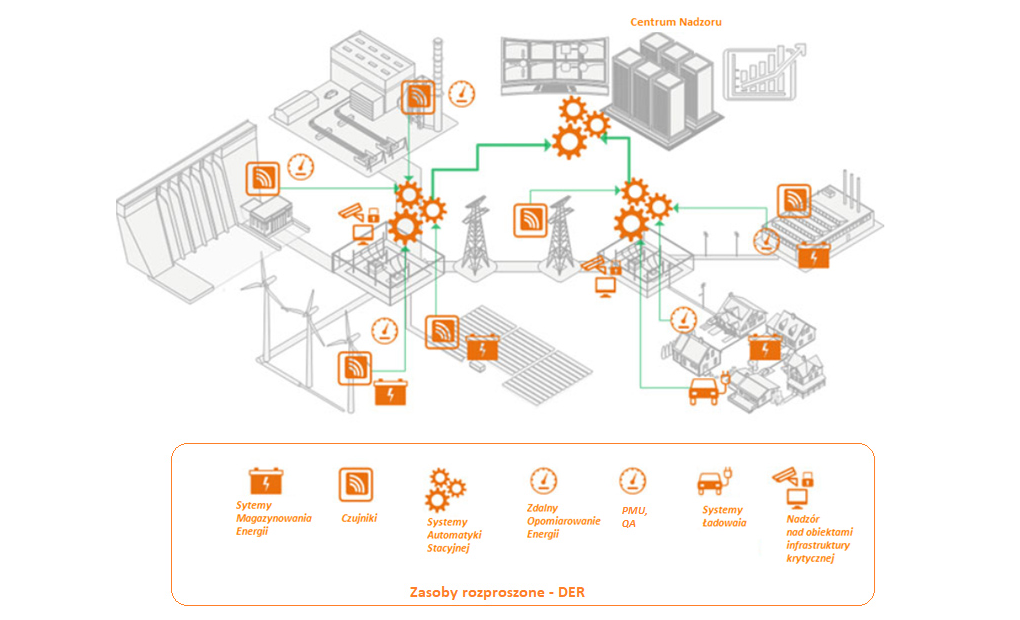

Se si considera il modello di sistema energetico con risorse DER illustrato nella Figura 1, emerge un quadro di isole energetiche associate alla localizzazione di fonti più piccole di generazione convenzionale, di generazione da fonti rinnovabili e di elementi di accumulo correlati che sono collegati al sistema di distribuzione. Gli elementi di generazione e di accumulo possono essere raggruppati in cluster e, come parte dei processi naturali, un gruppo di dispositivi può avere bisogno di operare autonomamente. Tuttavia, tutte le risorse distribuite operano all'interno dell'infrastruttura della rete di distribuzione insieme ai necessari elementi di misurazione, protezione e controllo. Ogni elemento di sistema in una rete di soluzioni digitali automatiche per l'energia è un elemento dotato di un controllore interno con funzioni di comunicazione. Il comportamento di un elemento di generazione o di accumulo può quindi essere programmato e controllato localmente e/o a distanza.

Figura 1: Esempio di architettura per la comunicazione con risorse distribuite

Il concetto di controllabilità può e deve essere guidato dalla necessità di mantenere il sistema in uno stato stabile per fornire elettricità ai consumatori con gli indicatori di qualità richiesti. Sebbene attualmente i sistemi di generazione e di stoccaggio più piccoli operino in modo autonomo controllando i parametri a livello locale, è già chiaro che questo approccio darà origine a una serie di problemi. Esiste una competizione per la capacità di immettere energia nel sistema, nonché una competizione tra fattori economici che destabilizzano il sistema e fattori tecnici che richiedono parametri prefissati. Esiste quindi un'unica soluzione, ovvero il controllo e il coordinamento delle risorse in modo centralizzato da parte del gestore della rete di distribuzione (DSO). A tal fine, è necessario organizzare una comunicazione continua e sicura con i DER, ma anche con i dispositivi di misurazione e protezione.

L'evoluzione delle soluzioni digitali automatizzate per le sottostazioni, basate sui documenti IEC 61850, ha introdotto nelle sottostazioni nuove tecnologie di misurazione e protezione, come i valori campionati (SV), le unità di misura dei fasori (PMU) o gli eventi generici orientati agli oggetti della sottostazione (GOOSE). Queste tecnologie sono essenziali per la gestione e la manutenzione di un sistema di distribuzione dinamico. Tuttavia, definiscono nuovi requisiti per la rete di trasmissione dei dati, come il ritardo massimo, il jitter dei pacchetti e la qualità della sincronizzazione temporale che dobbiamo fornire ai dispositivi di misura e protezione. Pertanto, un aspetto importante per una rete di comunicazione distribuita correttamente progettata e costruita è comprendere il ruolo critico del rispetto dei parametri di rete sopra menzionati sul corretto funzionamento della tecnologia. Il passo successivo sarà quello di implementare adeguate soluzioni di sicurezza in modo da non interrompere il funzionamento delle soluzioni citate.

Una questione importante diventa la selezione delle soluzioni da utilizzare all'interno della stazione e della rete tecnologica interna per la comunicazione con i sistemi host, nonché di quelle che devono essere utilizzate all'esterno della stazione e fornite alle risorse DER.

La Figura 2 mostra un esempio di modello di comunicazione con evidenziati i requisiti associati ai parametri di rete.

Fig. 2. Esempio di modello di comunicazione con suddivisione delle aree all'interno del sistema

Vengono presentate le gamme delle tecnologie citate e la latenza richiesta a seconda dei protocolli utilizzati. Viene inoltre definita la precisione richiesta per la sincronizzazione temporale precisa, la cui distribuzione è ora centralizzata. È importante notare che la norma IEC 61850 definisce il funzionamento di alcune soluzioni all'interno del Layer 2 del modello, il che rappresenta un'ulteriore complicazione per portare le comunicazioni oltre la stazione utilizzando meccanismi di Wide Area Network (WAN). Secondo gli standard e come illustrato nella figura, i valori massimi di latenza per alcune funzioni di sicurezza per il percorso di comunicazione non dovrebbero superare i 3 ms. Per contro, l'accuratezza della sincronizzazione temporale precisa per i dispositivi di misura dovrebbe essere entro 1us. Quando sovrapponiamo le funzioni di sicurezza sotto forma di crittografia, controllo degli accessi e tracciamento, ci troviamo di fronte a una sfida di implementazione. Ci si chiede quali meccanismi di crittografia e quali canali di comunicazione debbano essere utilizzati. Inoltre, come dovrebbe essere la commutazione del percorso per la protezione, soprattutto perché la norma IEC 61850 raccomanda l'uso della tecnologia del protocollo di protezione senza perdite PRP/HSR nelle funzioni di sicurezza. Le risposte alle domande sopra citate saranno presentate nel Capitolo 4, dopo una considerazione degli standard di sicurezza che operano nell'ambito delle infrastrutture e delle soluzioni energetiche e dei modelli di minaccia.

STANDARDIZZAZIONE DELLA SICUREZZA, RACCOMANDAZIONI E RISCHI

Nell'ambito del lavoro sulle questioni di sicurezza nelle infrastrutture di comunicazione energetica, sono stati sviluppati due standard, in realtà due serie di documenti, con nomi collettivi, vale a dire

1. IEC TS 62443 - Sicurezza per la misurazione e il controllo dei processi industriali - Sicurezza della rete e del sistema

2. IEC TS 62351 - Gestione dei sistemi energetici e relativo scambio di informazioni - Sicurezza dei dati e delle comunicazioni.

La norma IEC TS 62433 si concentra sulla sicurezza delle comunicazioni e del controllo per i sistemi industriali. Questa norma mira a fornire linee guida e raccomandazioni per la sicurezza di questi sistemi contro le minacce informatiche. Fornisce informazioni su come identificare e valutare le minacce, progettare protezioni, monitorare i sistemi e rispondere agli incidenti di cybersecurity nel contesto dei sistemi di comunicazione nelle applicazioni industriali. All'interno dello standard sono stati definiti i livelli di sicurezza da SL1 a SL4, il cui rispetto determina il livello di resilienza di un sistema. Sebbene lo standard non sia strettamente dedicato alle applicazioni energetiche, viene spesso utilizzato per le specifiche di sicurezza delle infrastrutture energetiche grazie alla sua raccolta di requisiti e alla sua forma matura.

La norma IEC TS 62351, invece, è un gruppo di standard per la sicurezza dei sistemi di controllo e gestione nell'industria energetica. Questa raccolta di documenti tratta le questioni di sicurezza in modo molto ampio. Include la protezione dell'integrità dei dati, la riservatezza e l'autenticazione, i modelli di minaccia e molti altri aspetti. Tuttavia, i documenti sono in fase di costante modifica e sviluppo e, secondo l'autore, la definizione dei requisiti finali per alcune parti è ancora lontana. Tuttavia, è in questo gruppo di documenti che appare il tentativo di formulare una guida per la sicurezza delle comunicazioni nelle reti elettriche nel contesto dei requisiti tecnologici.

Per quanto riguarda le questioni di sicurezza nel sistema di comunicazione energetica, i compiti principali per raggiungere l'obiettivo di aumentare il livello di sicurezza sono i seguenti.

- Autenticazione: tutti i dispositivi devono essere verificati prima di essere collegati alla rete energetica o prima di iniziare a comunicare con essa. - L'autenticazione aiuta a prevenire la connessione di risorse DER non autorizzate.

- Autorizzazione: una volta che un dispositivo è stato autenticato, il sistema deve determinare quali attività e funzioni sono disponibili per il DER in base alle sue autorizzazioni. Ciò impedisce l'accesso e il controllo non autorizzati del dispositivo.

- Crittografia dei dati: I dati trasmessi tra il sistema di gestione dell'energia e gli asset del DER devono essere crittografati per garantire la riservatezza e l'integrità dei dati. La crittografia migliora la protezione dei dati contro l'accesso non autorizzato e la manipolazione dei dati.

- Suddivisione del traffico: La suddivisione del traffico su più collegamenti può rendere molto più difficile l'attuazione di un attacco di intercettazione o di sottrazione.

- Protezione contro gli attacchi informatici: Le risorse digitali sono suscettibili di attacchi informatici, che possono portare a interruzioni di corrente o alla perdita di controllo. I sistemi di gestione devono quindi essere dotati di meccanismi di protezione dagli attacchi, come firewall, rilevamento dell'esposizione e aggiornamenti del software.

- Gestione delle chiavi: la gestione delle chiavi crittografiche è importante per la sicurezza della comunicazione con le risorse DER. Le chiavi devono essere conservate e gestite in modo sicuro per evitare potenziali violazioni della sicurezza.

- Monitoraggio e risposta: i sistemi di gestione dell'energia devono essere in grado di monitorare le comunicazioni con le risorse DER in tempo reale e rilevare le anomalie. Rispondere alle potenziali minacce è fondamentale per mantenere la sicurezza della rete. Un aspetto importante, soprattutto per gli attacchi MITM (Man in the Middle), è il monitoraggio costante dei collegamenti e dei dispositivi per individuare eventuali violazioni.

- Protezione dell'accesso fisico: La protezione dell'accesso fisico alle strutture, ai dispositivi e alle infrastrutture è un aspetto fondamentale per prevenire le violazioni dell'integrità più pericolose. Sono quelle che possono provocare gli effetti più pericolosi degli attacchi.

- Standardizzazione e regolamentazione: L'organizzazione dovrebbe avere definito regolamenti interni per la sicurezza delle comunicazioni con le risorse DER. Il rispetto di queste norme è fondamentale per garantire la conformità e la sicurezza.

Considerando la gamma di minacce e i modelli tipici, possiamo suddividerle in gruppi quali:

- Accesso non autorizzato alle informazioni: Comporta l'intercettazione del mezzo di trasmissione fisico, l'analisi del traffico, la scansione dei collegamenti radio o l'accesso a documenti fisici contenenti l'architettura della rete, gli indirizzi IP, le chiavi o le password.

- Accesso e modifica non autorizzati delle informazioni: Si tratta di ottenere l'accesso fisico al mezzo o al controllo a un livello tale da consentire non solo l'intercettazione ma anche la modifica delle informazioni. Ciò può essere ottenuto collegando fisicamente all'infrastruttura dispositivi di terzi che effettuano un attacco MITM, nonché modificando le configurazioni di routing in modo da consentire il filtraggio e la modifica completi del traffico. Si tratta di uno scenario particolarmente pericoloso nel contesto dei sistemi energetici.

- Denial of service o impedimento dell'accesso autorizzato: si tratta di modificare il comportamento di un elemento della rete in modo tale (virus, trojan, spoofing, jamming, altro) da causare l'esecuzione impropria di compiti dedicati (ad esempio, sicurezza, sincronizzazione o altri compiti critici) o l'impossibilità di comunicare per ottenere informazioni o riconfigurare i dispositivi.

È ovviamente possibile isolare altri modelli di minaccia. Tuttavia, questi sembrano particolarmente importanti dal punto di vista dell'impatto del sistema nell'area della comunicazione.

SOLUZIONI PROPOSTE PER L'ACCESSO ALLE APPARECCHIATURE DI POTENZA DISTRIBUITE SULLA BASE DELL'OFFERTA DI BITSTREAM S.A.

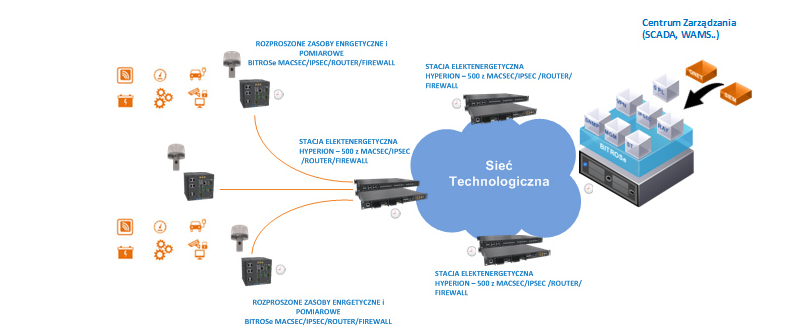

Tenendo conto delle suddette considerazioni sui requisiti tecnologici e sugli aspetti di sicurezza, BITSTREAM S.A. ha sviluppato soluzioni che consentono di implementare una comunicazione sicura con le risorse DER, mantenendo i servizi e i parametri richiesti dalla norma IEC 61850. Lo sviluppo delle soluzioni ha tenuto conto della necessità di trasferire una sincronizzazione temporale precisa, secondo i profili richiesti dallo standard e con una precisione di <1us, nonché delle problematiche di traffico legate alle funzioni di sicurezza GOOSE e ai requisiti dei ritardi contribuiti.

Data la necessità di mantenere l'operatività della soluzione in diverse parti della rete, è stata sviluppata una soluzione software per il routing con funzioni di sicurezza, che può essere incorporata in una piattaforma hardware esterna utilizzando le sue risorse, così come in soluzioni dedicate di dispositivi BITSTREAM che consentono la crittografia di livello 2, il trasferimento di una precisa sincronizzazione temporale PTP v.2 (Precision Time Protocol v.2) secondo i profili richiesti e funzioni di monitoraggio aggiuntive. Un esempio dell'architettura del sistema è illustrato nella Figura 3.

Fig. 3. Soluzioni BITSTREAM per la comunicazione con risorse distribuite

La piattaforma di sicurezza integrata BITROSe consente, tra l'altro, l'implementazione dei seguenti meccanismi di sicurezza:

- Monitoraggio e protezione delle violazioni nel livello fisico e nella parte fisica del dispositivo per proteggere dagli attacchi MITM dall'infrastruttura fisica e per rilevare le violazioni.

- Crittografia del livello L2 (MACSEC) per i servizi time-critical e L3 (IPSEC, VPN).

- Possibilità di combinare sistemi crittografici [CS2], ad esempio MACSEC - >IPSEC, IPSEC -> IPSEC, ecc.

- Sistemi di routing dinamico con convergenza della rete L3 (ISO OSI) inferiore a 20 ms e meccanismi tipici come OSFP, BGP, ecc.

- Suddivisione del traffico in link con prioritizzazione.

- Separazione della rete L3 (router virtuali) e canali MACSEC indipendenti da L2.

- Sicurezza di configurazione e gestione, accesso (AAA) Autenticazione, Autorizzazione e Contabilità, disabilitazione dell'accesso, servizi, configurazione tramite memoria della scheda.

- Firewall L2, L3, L4 con (DNAT) Destination Network Address Translation.

- Protezione lossless per la commutazione dei dati - 0 packet loss tecnologie L3 e opzionalmente L2.

- Interfacce integrate per sistemi radio 4G o 5G LTE come canali di comunicazione di backup o primari quando i collegamenti fisici non sono disponibili.

- Conformità alla norma IEC TS 62443 - Sicurezza per la misurazione e il controllo dei processi industriali - Sicurezza della rete e del sistema.

- Supporto per i protocolli della sottostazione digitale automatizzata IEC 61850 (MMS, GOOSE, PDC).

- Interfacce aggiuntive (comunicazione seriale, contatto, misura) per l'integrazione dei dati con i RES.

- Sincronizzazione precisa del tempo PTP, GNSS per i dispositivi di misura (analizzatori di qualità, PMU, altri).

- Possibilità di collaborazione diretta con SCADA.

I meccanismi di crittografia L2 MACSEC utilizzati consentono di implementare in modo sicuro servizi di sincronizzazione temporale precisi, la trasmissione di segnali di sicurezza GOOSE o l'uso di funzioni di sicurezza PMU. Per i protocolli meno sensibili al tempo, è possibile combinare liberamente le tecniche di crittografia dei livelli superiori. La protezione dell'integrità copre gli eventi di manomissione nel livello fisico e nel dispositivo stesso.

Separando la parte software da quella hardware, il tutto può essere implementato in una varietà di configurazioni hardware, da quelle più avanzate a quelle più semplici, con una scalabilità dei costi libera a seconda del sito di implementazione.

In sintesi, affidandosi a meccanismi di crittografia standard e a una serie di funzioni aggiuntive esclusive della soluzione BITSTREAM, è possibile ottenere soluzioni di comunicazione sicure e operative per la tecnologia IEC 61850, essenziali per la generazione di energia da fonti rinnovabili. La premessa delle soluzioni digitali è l'utilizzo di un controllo supportato da algoritmi di apprendimento automatico che permetta un controllo semi-automatico o completamente automatico delle risorse del sistema in base a determinati indicatori di qualità. Questo presupposto richiede la comunicazione con ogni elemento dell'infrastruttura e, per garantire l'affidabilità, deve essere implementato in modo sicuro.

Krzysztof Nowacki, M.Sc.

Direttore Ricerca e Sviluppo Bitstream S.A.

LETTERATURA

1. IEC TS 612351-1 Power systems management and associated information exchange – Data and communications security. Part 1: Communication network and system security – Introduction to security issues

2. IEC TS 62433-1 Industrial communication networks – Network and system security – Part 3-1: Security technologies for industrial automation and control systems

3. IEC 62439-3 (International Standard). Industrial Communication Networks – High Availability Automation Networks – Part 3: Parallel Redundancy Protocol (PRP) and High-availability Seamless Redundancy (HSR)

4. IEEE Std C37.238™-2017, IEEE Standard Profile for Use of IEEE 1588™ Precision Time Protocol in Power System Applications

5. IEC TR 61850-90-12 :2020 Communication networks and systems for power utility automation – Part 90-12: Wide area network engineering guidelines

6. IEEE 1588-2019 – IEEE Standard for a Precision Clock Synchronization Protocol for Networked Measurement and Control Systems

7. IEC TR 61850-90-5:2012 Communication networks and systems for power utility automation – Part 90-5: Use of IEC 61850 to transmit synchrophasor information according to IEEE C37.118

8. Practical aspects of IEC 61850-9-2 implementation in microprocessor-based protection and control IEDs

9. WP-IEC-61850-Architectures – 2021

10. IEC 61850-5:2013 – Communication requirements for functions and device models